จากหาช่องโหว่จนถึงเขียน Metasploit exploit module

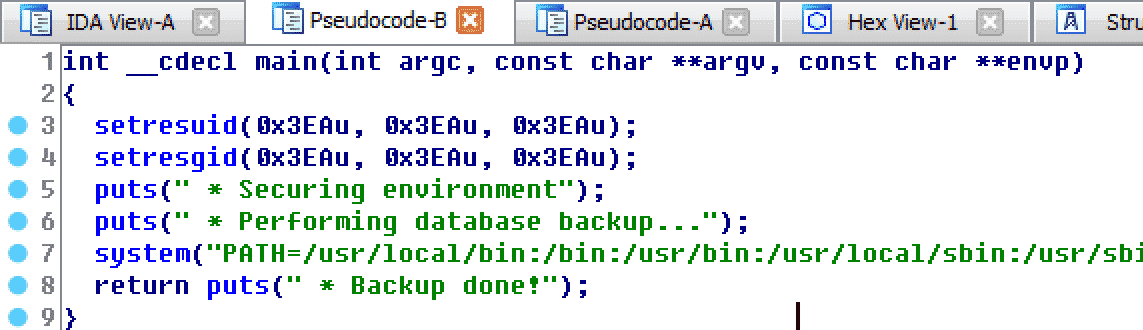

ในบทความนี้เราจะมาดูกันว่าตั้งแต่การหาช่องโหว่ของซอฟต์แวร์จนถึงการเขียน exploit เพื่อเอาไปใช้กับ Metasploit framework เพื่อโจมตีซอฟต์แวร์ที่มีช่องโหว่นั้นจะต้องทำยังไงบ้าง เริ่มตั้งแต่ fuzzing เพื่อหาช่องโหว่เขียน code โจมตีเพื่อทำ proof of concept และสุดท้าย porting exploit นั้นไปใช้กับ Metasploit framework ครับ ไม่ได้ยากอย่างที่คิดไม่จำเป็นต้องรู้ภาษา Ruby ก็เขียนได้นะ ผมเองก็ไม่ได้เขียน Ruby แต่ควรมีพื้นฐานเขียนโปรแกรมมาบ้าง บทความนี้เขียนสรุปแบบรวบรัดสุดๆ ถ้าไม่มีพื้นฐาน buffer…