Pentest คืออะไร? ในปี 2024 ยังจำเป็นอยู่ไหม?

No Comments

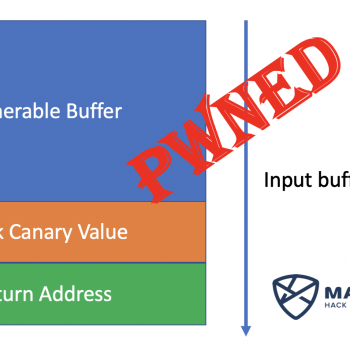

บริการ Pentest คืออะไร? ในปี 2024 ยังจำเป็นอยู่ไหม? บริการ pentest หรือการทดสอบเจาะระบบ คือกระบวนการที่มีจุดมุ่งหมายเพื่อระบุ, ประเมิน, และทดสอบความเสี่ยงความปลอดภัยในระบบขององค์กรโดยการจำลองการโจมตีจากผู้ไม่ประสงค์ดี แต่ในปี 2024, ด้วยการพัฒนาอย่างรวดเร็วของเทคโนโลยี, มี cybersecurity products ใหม่ๆออกมามากมาย, การทดสอบเจาะระบบยังคงมีความจำเป็นอย่างไร? Pentest คืออะไร? Pentest หรือ Penetration Testing คือกระบวนการตรวจสอบและทดสอบความปลอดภัยของระบบเครือข่าย, แอปพลิเคชัน, หรืออินฟราสตรักเจอร์ทางเทคโนโลยีขององค์กร เพื่อค้นหาช่องโหว่หรือจุดอ่อนที่อาจถูกผู้โจมตีใช้ประโยชน์ในการเข้าถึง,…