กราบสวัสดีผู้อ่านทุกท่านทาง MAYASEVEN จะมาเฉลยวิธีแก้โจทย์ข้อ I love video soooooooo much 300 คะแนน ซึ่งเป็นข้อคะแนนสูงสุดอีก 1 ข้อ ของงานแข่ง Thai “Capture the Packet” Contest ในรอบออนไลน์กันครับ ผมหวังว่าผู้อ่านจะได้รับความรู้จากบทความนี้ครับ หรืออยากให้เราเขียนเฉลยข้อไหนก็ comment ทิ้งไว้ได้เลยครับ ถ้ามีผู้สนใจเยอะเราจะเขียนให้แน่นอน 🙂

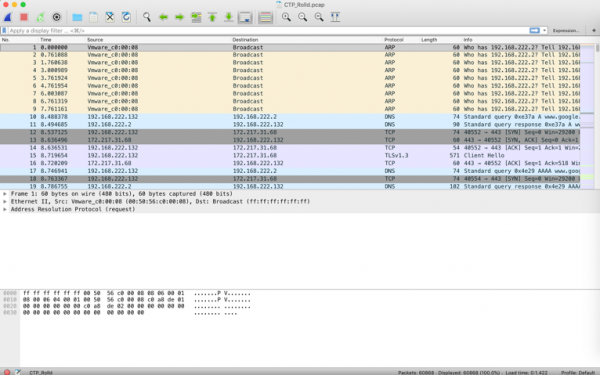

อันดับแรกเราใช้ Wireshark เปิดไฟล์ CTP_Rolld.pcap เพื่อทำการวิเคราะห์ข้อมูล เราเริ่มจากวิเคราะห์ข้อมูล TCP โดยไล่ Follow TCP ในแต่ละ packet เราพบว่าข้อมูลใน packet ส่วนใหญ่มีการเข้ารหัสด้วย TLSv1.3 ทำให้ไม่สามารถอ่านข้อมูลได้ถ้าหากไม่มี key ในการถอดรหัส

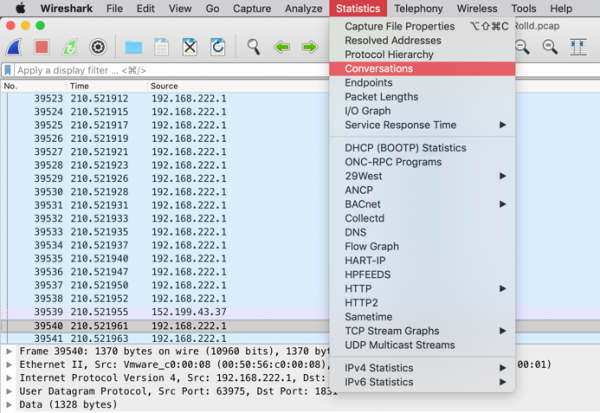

ต่อมาเราดูสถิติโดยใช้เครื่องมือ Conversations เพื่อดูว่ามีการสื่อสารช่องทางไหนบ้าง และใครเป็นผู้ส่ง ใครเป็นผู้รับ

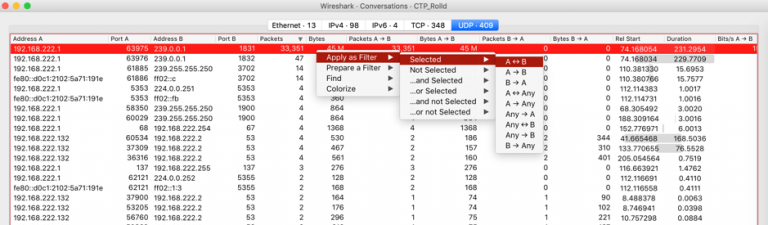

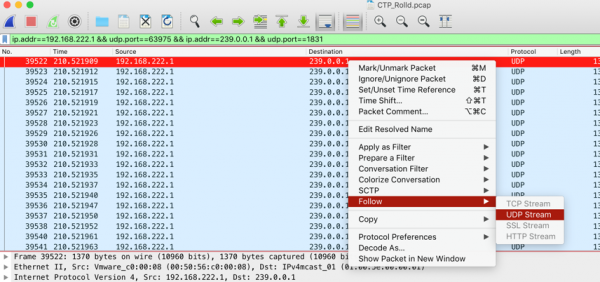

ในแถบ UDP Protocol (การสื่อสารในช่องทาง UDP ส่วนใหญ่แล้วจะใช้ส่งข้อมูล Real-Time เช่น Voice over IP, Online games, Real-Time Streaming) จะเห็นว่ามีจำนวน packet เยอะ ทำให้เราสนใจข้อมูลที่ถูกส่งโดย IP 192.168.222.1 ไปยัง IP 239.0.0.1 จึงเลือกดูเฉพาะการสื่อสารของคู่นี้ โดยคลิกขวาเลือก Apply as Filter > Selected > A <-> B

จากนั้นเราก็มาวิเคราะห์ข้อมูลของ packet ด้วยการ Follow UDP Stream

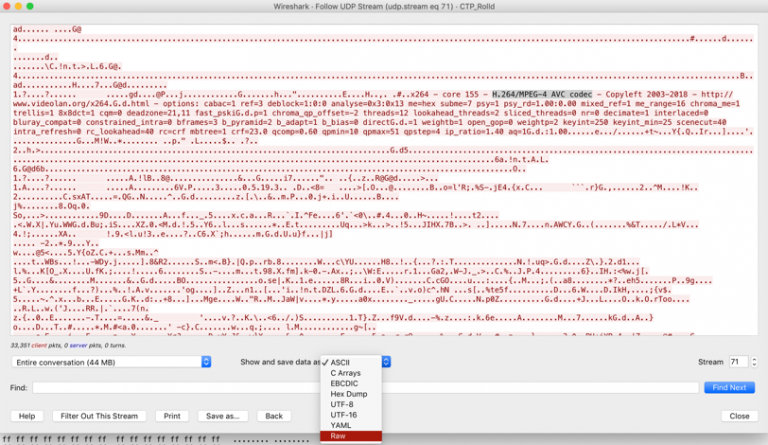

เมื่อเราเลื่อนอ่านข้อมูล UDP คร่าว ๆ เราก็สะดุดตากับคำว่า H.264/MPEG-4 ทำให้รู้ว่านี่คือไฟล์ MP4 Video แน่นอน จากนั้นก็ Save as raw data ออกมาเป็นไฟล์ Video.mp4 ครับ

เราได้ไฟล์ music video มาแล้ว พอหาใน Google ก็รู้ว่าคือเพลง “Rick Astley – Never Gonna Give You Up (Video)” เราก็เปิดวนฟังจนแทบจะจำท่าเต้นของหนุ่มหน้ามนคนสวิตเซอแลนต์ได้แล้ว พอฟังไปเรื่อยๆ ก็รู้สึกว่าไฟล์ที่เราได้มากับต้นฉบับใน Youtube มีความแตกต่างกันในช่วงต้นคลิปวิดีโอ เพราะว่ามีเสียงแปลก ๆ ดังติ๊ดๆ ๆ ๆ อยู่ด้วย

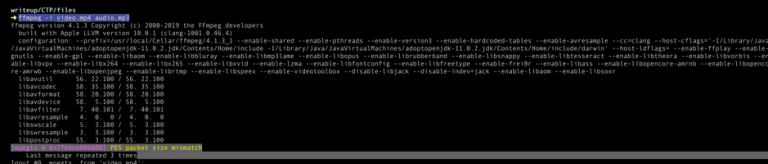

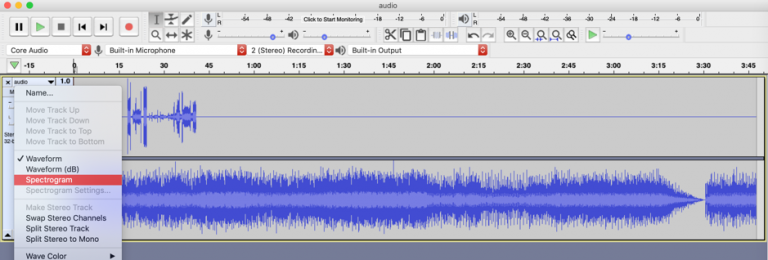

จึงใช้คำสั่ง ffmpeg -i video.mp4 audio.mp3 เพื่อแยกเสียงออกจากวีดีโอมาวิเคราะห์กันต่อ

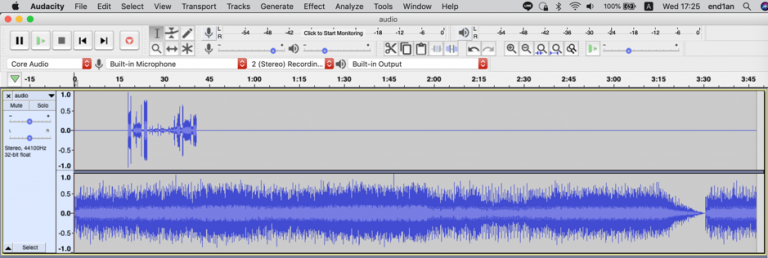

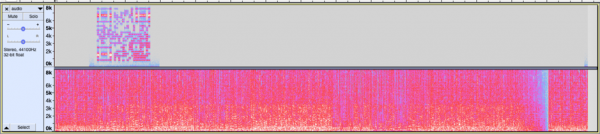

หลังจากเปิดไฟล์เสียงที่แยกออกมาด้วยโปรแกรม Audacity!! เราเห็นว่าใน channel 1มีเส้นเสียงแปลก ๆ แทรกอยู่

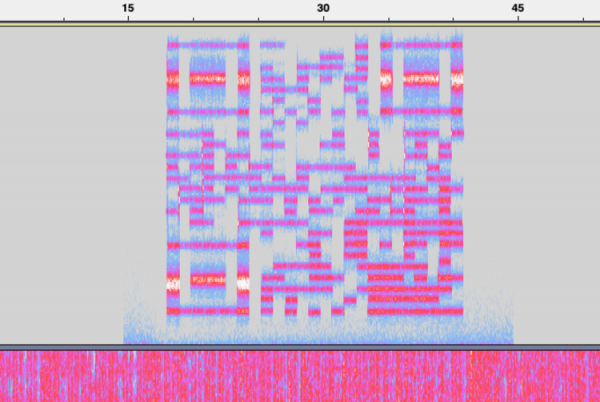

จากนั้นเราใช้ Spectrogram ดูแผนภาพของความถี่ที่แทรกเข้ามา

และภาพที่เราได้ก็คือ QR Code แต่ยังสแกน QR Code ไม่ได้ครับ เพราะภาพมันไม่สมบูรณ์พอที่โปรแกรมจะสแกนได้

เราจึงเอาภาพอันนี้ มาวาดต่อใน Excel

ทาด๊า!!! สุดท้ายเราก็ใช้โทรศัพท์แสกน QR โค้ดได้แล้ว Flag ที่ได้ก็คืออออ {l15t3n_t0_my_v01c3}

Download CTP_Rolld.pcap : https://drive.google.com/file/d/180peMY1eOirw0VOcvnBn6T7no4-o4fdo/view?usp=sharing

MD5 (CTP_Rolld.pcap) = 37f4f6aef9dcaa9e4fcf6c3db9ee3eea