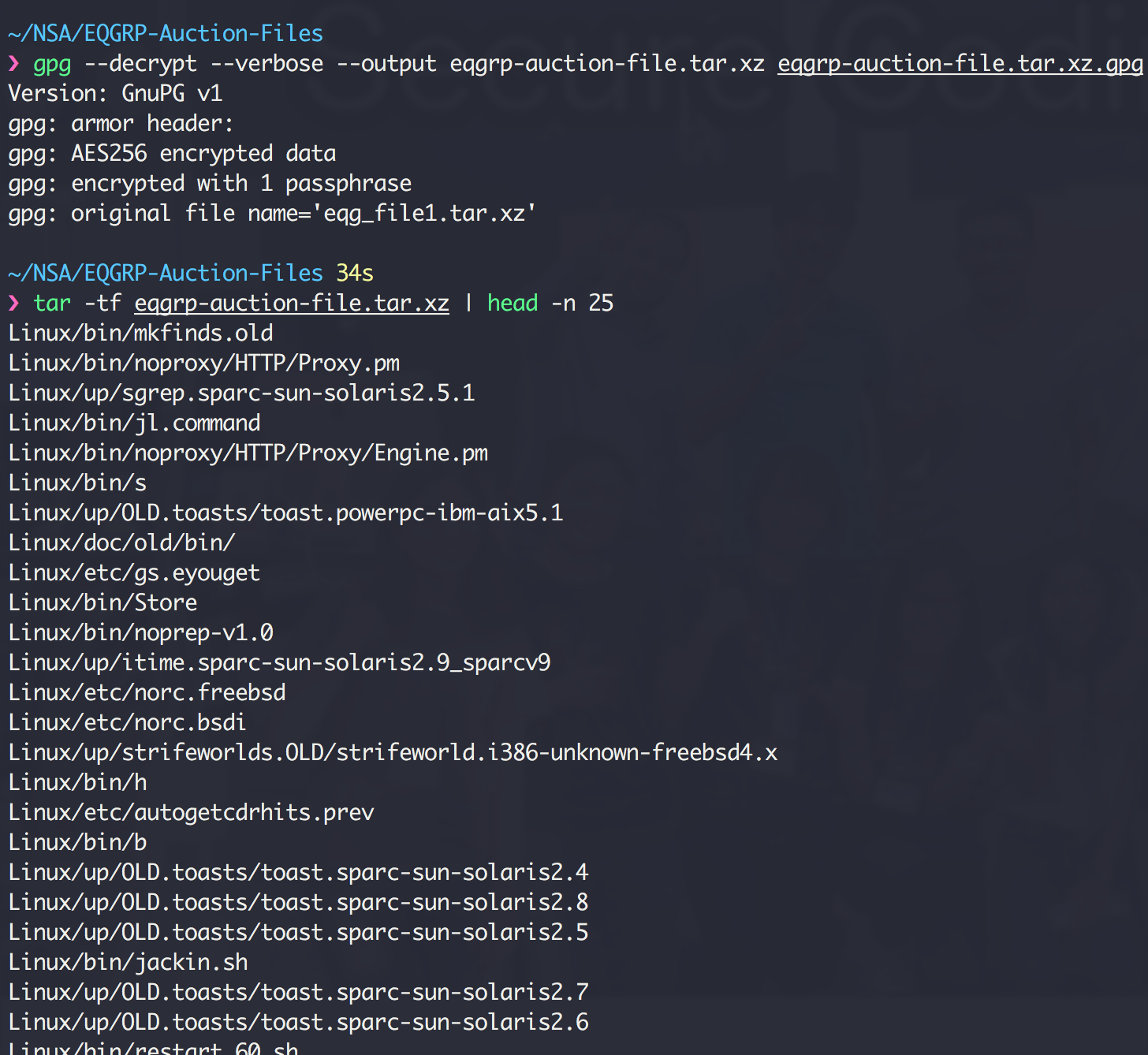

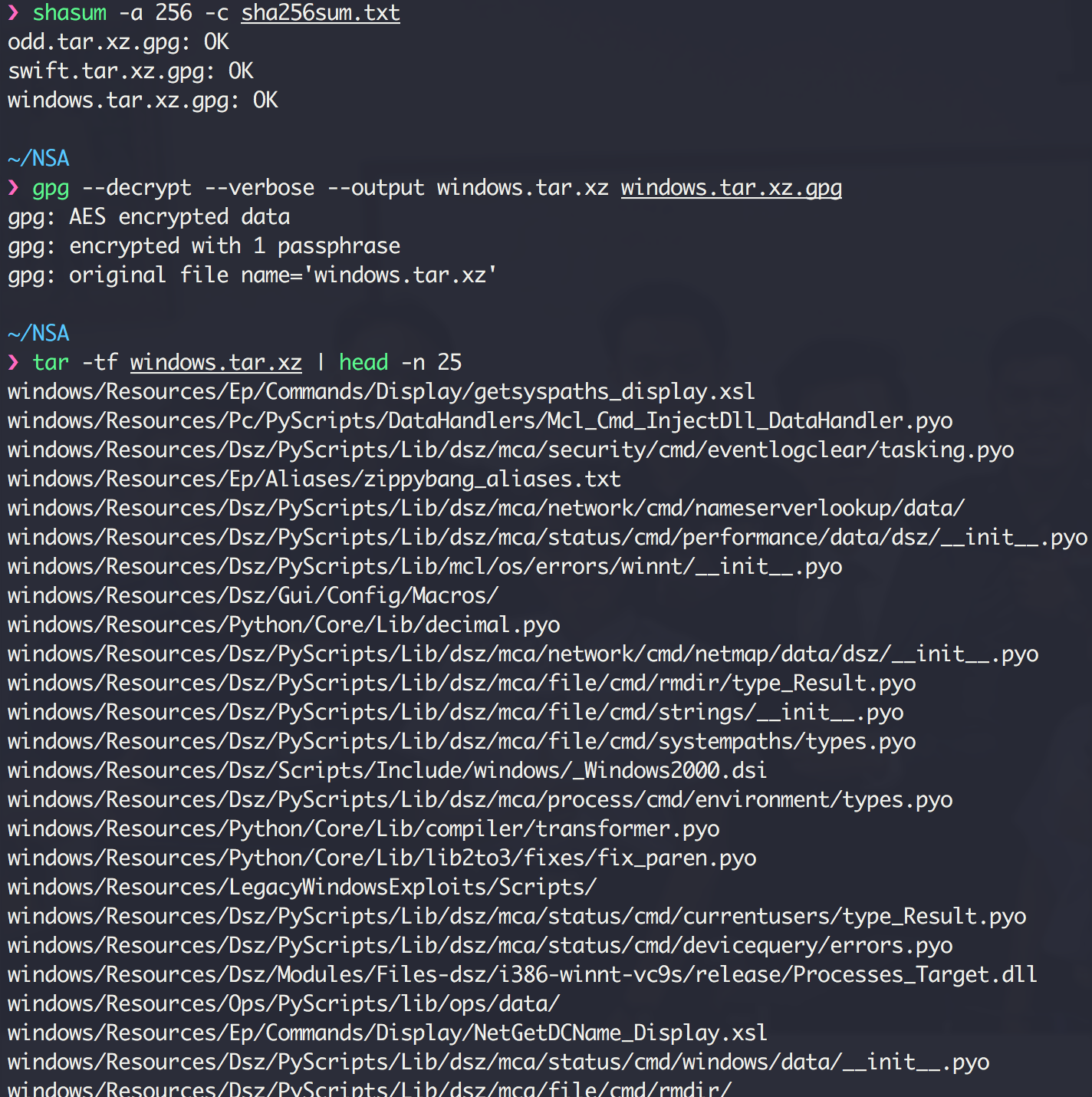

เมื่อเดือนสิงหาคมปีที่แล้วมี hacker กลุ่มหนึ่งชื่อว่า The Shadow Brokers อ้างว่าขโมยเครื่องมือเจาะระบบจาก NSA ซึ่งจากข่าวเก่าๆเราอาจจะเคยได้ยินว่า Edward Snowden เคยออกมาพูดว่า NSA นี้มีเครื่องมือในการเจาะระบบเพื่อใช้ในงานสงครามไซเบอร์มากมายทำกันเป็นจริงเป็นจัง การที่โค้ดพวกนี้หลุดออกมาก็เป็นการยืนยันว่าเป็นเรื่องจริง อเมริกาใช้อาวุธทางไซเบอร์เพื่อหาข่าวและโจมตีเป้าหมายจริง หลังจาก hacker กลุ่มนี้ได้เครื่องมือเจาะระบบมาแล้วก็เอามาประมูลขาย 1 ล้าน Bitcoins พร้อมกับปล่อยเครื่องมือโจมตี firewall, router บางส่วนเพื่อพิสูจน์ว่ามีของจริง แต่แล้วก็ต้องอกหักเพราะไม่มีคนร่วมประมูลเท่าที่ควร เมื่อวันที่ 8 เมษายนที่ผ่านมานี้ hacker กลุ่มดังกล่าวได้ปล่อย key ในการถอดรหัสนั้นออกมาให้ฟรีๆเพื่อประท้วง Trump แบบนี้ก็หวานหมูซิครับ key คือ CrDj”(;Va.*NdlnzB9M?@K2)#>deB7mN หลังจากที่แอดมิน download ไฟล์นั้นเก็บไว้นานจนลืมไปแล้ว ก็ได้เวลาเอา key มาเปิดกล่อง pandora นี้สักที

ยังไม่พอเท่านั้น hacker กลุ่มดังเก่ายังได้ปล่อยโค้ดโจมตีช่องโหว่ Windows ที่เรียกได้ว่าสร้างความเสียหายเป็นวงการมากๆ เพราะเป็นโค้ดโจมตี SMB service ที่มีมากับ Windows ทำให้ผู้โจมตีแค่ใส่ IP เป้าหมายที่เป็น Windows ก็สามารถ hack เข้าไปควบคุมเครื่องเป้าหมายได้ทันทีดูคลิปได้ท้ายบทความครับ

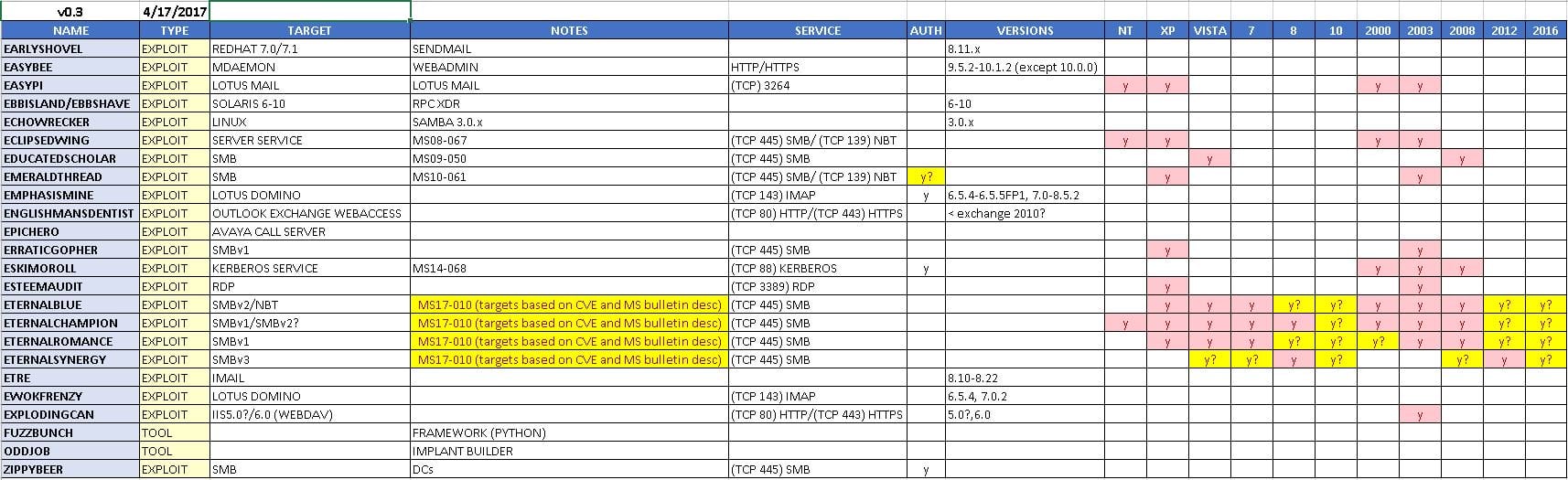

จริงๆแล้วโค้ดโจมตีช่องโหว่ที่ hacker กลุ่มนั้นปล่อยออกมามีหลายตัวแอดมินเองยังเทสไม่หมดลองดูตารางด้านล่างคร่าวๆ ว่ามีโค้ดโจมตีตัวไหนสามารโจมตี Windows versions ไหนได้บ้าง

จากตารางด้านบนจะเห็นว่ามี exploit อยู่ 3 ตัวที่สามารถโจมตี Windows ได้แทบทุก versions คือ ETERNALBLUE, ETERNALCHAMPION, ETERNALROMANCE ใน 3 ตัวนี้ผมเลือกเอาตัว ETERNALBLUE มาโชว์เป็น proof of concept ให้ดูว่าสามารถใช้โจมตีได้จริงและใช้ meterpreter เป็น payload หลักในการโจมตีครั้งนี้ตามคลิปด้านล่างครับ ตอนนี้เหล่า information security profesesional ก็กำลังแกะกันอยู่ครับว่าไฟล์ที่หลุดมานั้นมันมีอะไรน่าสนใจและ exploits ตัวไหนใช้กับระบบไหนได้บ้าง นอกจาก exploits แล้วก็ยังมี exploitation framework(Fuzzbunch), RAT, ไฟล์ความลับ, … ถ้ามีอัพเดตเพิ่มเติมผมจะอัพเดตบน https://www.facebook.com/mayase7en

ในส่วนการป้องกันนั้นตามนี้เลยครับ

1. update Windows OS ให้เป็น version ล่าสุดเพราะตอนนี้มี patched จาก Microsoft ออกมาแก้ไขช่องโหว่แล้ว

2. ถ้ามี IDS/IPS ให้ update rules เพื่อตรวจจับ/ป้องกัน

3. hardening ที่ตัวเครื่องเช่น ไม่ได้ใช้ SMB services ก็ปิดไปหรือใช้ personal firewall block port 445 ก็ได้ครับ

ทิ้งท้ายด้วยคลิปตัวอย่างการโจมตีระบบด้วยโค้ดที่ทาง The Shadow Brokers ปล่อยออกมาพร้อมใช้ meterpreter ในการควบคุมเครื่องเป้าหมาย

Reference:

1. https://medium.com/@shadowbrokerss/dont-forget-your-base-867d304a94b1

2. https://steemit.com/shadowbrokers/@theshadowbrokers/lost-in-translation

3. https://twitter.com/etlow/status/854164441973370881/photo/1

4 Comments. Leave new

cool site. Cheers for showing us.

cool site. Cheers for showing us.

Great site. Cheers for showing us.

Really good blog,thank so much for your effort in writing the posts.