[Write-up] Bypassing Custom Stack Canary {TCSD CTF}

No Comments

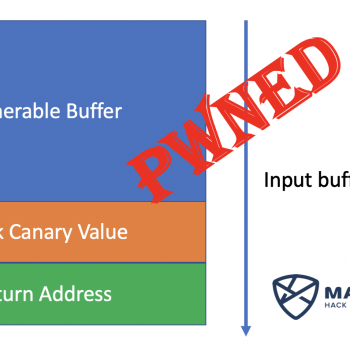

สวัสดีครับผู้อ่านทุกท่าน ทีม MAYASEVEN มีโอกาสได้เข้าร่วมแข่งขันงาน TCSD CTF เจอโจทย์ข้อ Hello World #2 ข้อนี้ค่อนข้างน่าสนใจในเรื่องการ bypass custom stack canary และผมคิดว่าผู้อ่านน่าจะได้เรียนรู้เพิ่มเติมจากโจทย์ข้อนี้ทั้งในแง่มุมของ reverse engineering และ buffer overflow exploitation ผมเลยเขียนบทความนี้เพื่อช่วยเผยแพร่ความรู้เทคนิคขั้นสูงให้ Thai cybersecurity community ครับ มาเริ่มกันเลย ผมจะสรุปพื้นฐานความรู้ที่จำเป็นสั้นๆ ในการทำความเข้าใจบทความนี้ก่อน…