ในการทำ mobile application penetration testing หรือการพยายาม hack mobile application

เพื่อหาช่องโหว่และนำไปเขียน report แจ้งช่องโหว่ให้ลูกค้าได้ทำการแก้ไขนั้น ปฏิเสธไม่ได้เลยว่า

สิ่งที่เป็นความเสี่ยงสูงคือ back-ends หรือ api หลังบ้านที่ใช้คุยกับ mobile application นั้นมีช่องโหว่

การมีช่องโหว่ที่ back-ends ถ้าเป็นช่องโหว่ที่มีความรุนแรงสูง hacker สามารถเข้าไปยึด server ได้เลย

ลองดูตัวอย่างในบทความเหล่านี้ครับ

1.https://www.techtalkthai.com/hacking-practice-using-vulnhub-by-mayaseven/

2.https://mayaseven.com/%E0%B8%A0%E0%B8%B2%E0%B8%84%E0%B8%95%E0%B9%88%E0%B8%AD-%E0%B9%81%E0%B8%AE%E0%B8%84%E0%B8%88%E0%B8%B2%E0%B8%81-android-app-%E0%B8%88%E0%B8%99%E0%B8%AA%E0%B8%B2%E0%B8%A1%E0%B8%B2%E0%B8%A3%E0%B8%96/

การจะหาช่องโหว่ server-side ของ mobile app ที่ว่านั้นทำยังไง?

แน่นอนขั้นตอนที่ขาดไม่ได้คือพยายามดักจับว่า mobile application คุยอะไรกับ server-side บ้างเพื่อใช้ในการหาช่องโหว่

มี tool ตัวใหม่ที่ MAYASEVEN นำมาทดสอบคือ Burp Suite Mobile Assistant เราจะมาดูกันตั้งแต่การติดตั้งจนถึงการดักจับ

การส่งข้อมูลจาก mobile app ไป server-side โดยเราจะทดสอบการดักจับข้อมูลทั้ง 3 รูปแบบคือ

1. HTTP

2. HTTPS

3. SSL/Cert pinning

การติดตั้ง Burp Suite Mobile Assistant

สิ่งที่เราต้องมีในการทำ labs นี้คือ

1. เราต้องมี Burp suite version 1.7.22

2. เราต้องมีเครื่อง iPhones หรือ iPads หรือ iPods ที่ jailbreak แล้ว version 8 ขึ้นไป

มาเริ่มทำการติดตั้งกันเลย

ในบทความนี้ผมใช้ iPhone ในการ demo นะครับ

1.ทำการต่อ wifi ให้เครื่องคอมที่เปิดโปรแกรม Burp suite และ iPhone ต่ออยู่ในวง Lan เดียวกัน

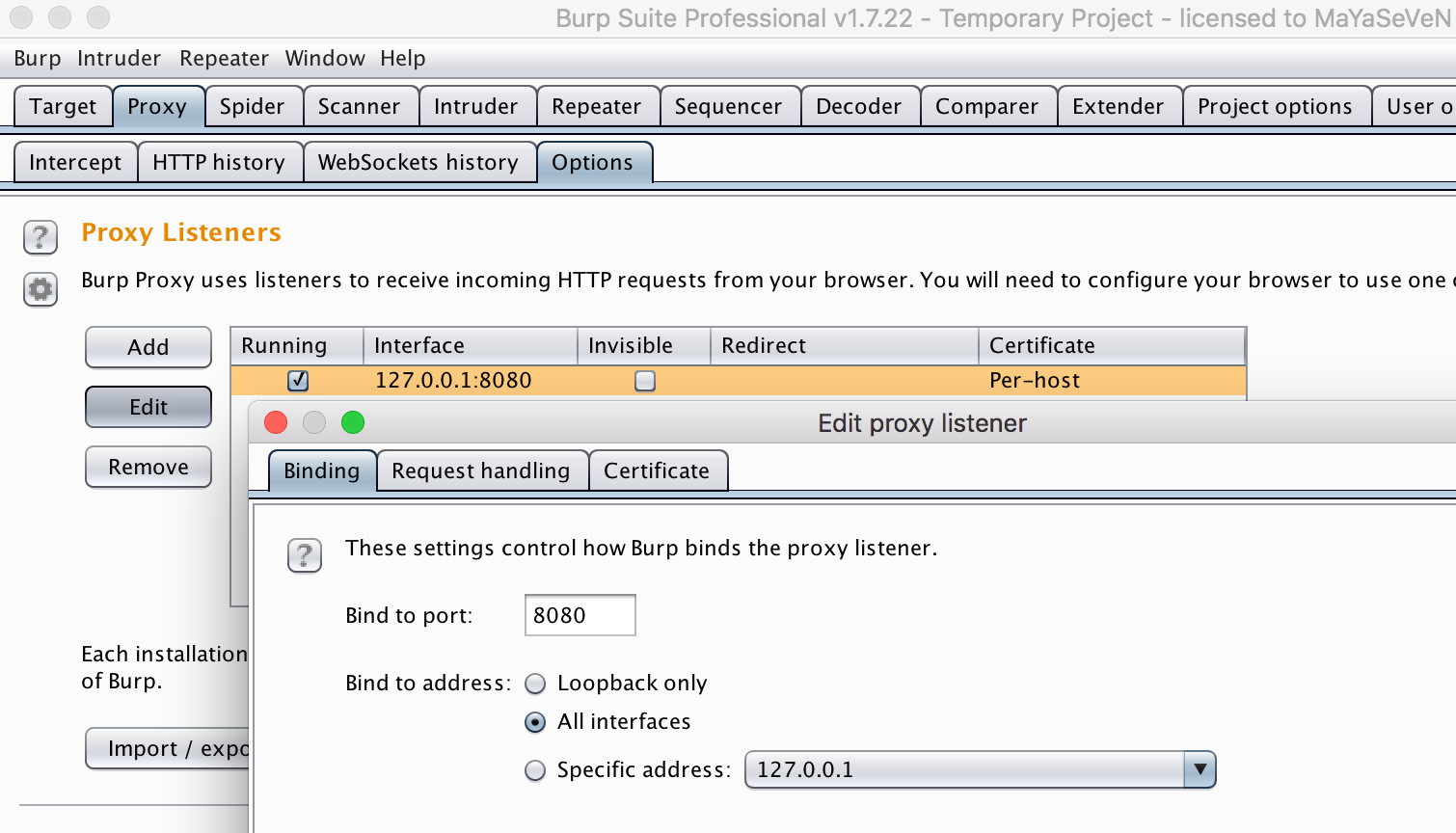

2.ทำการตั้งค่า interface ของ Burp suite ตามรูป

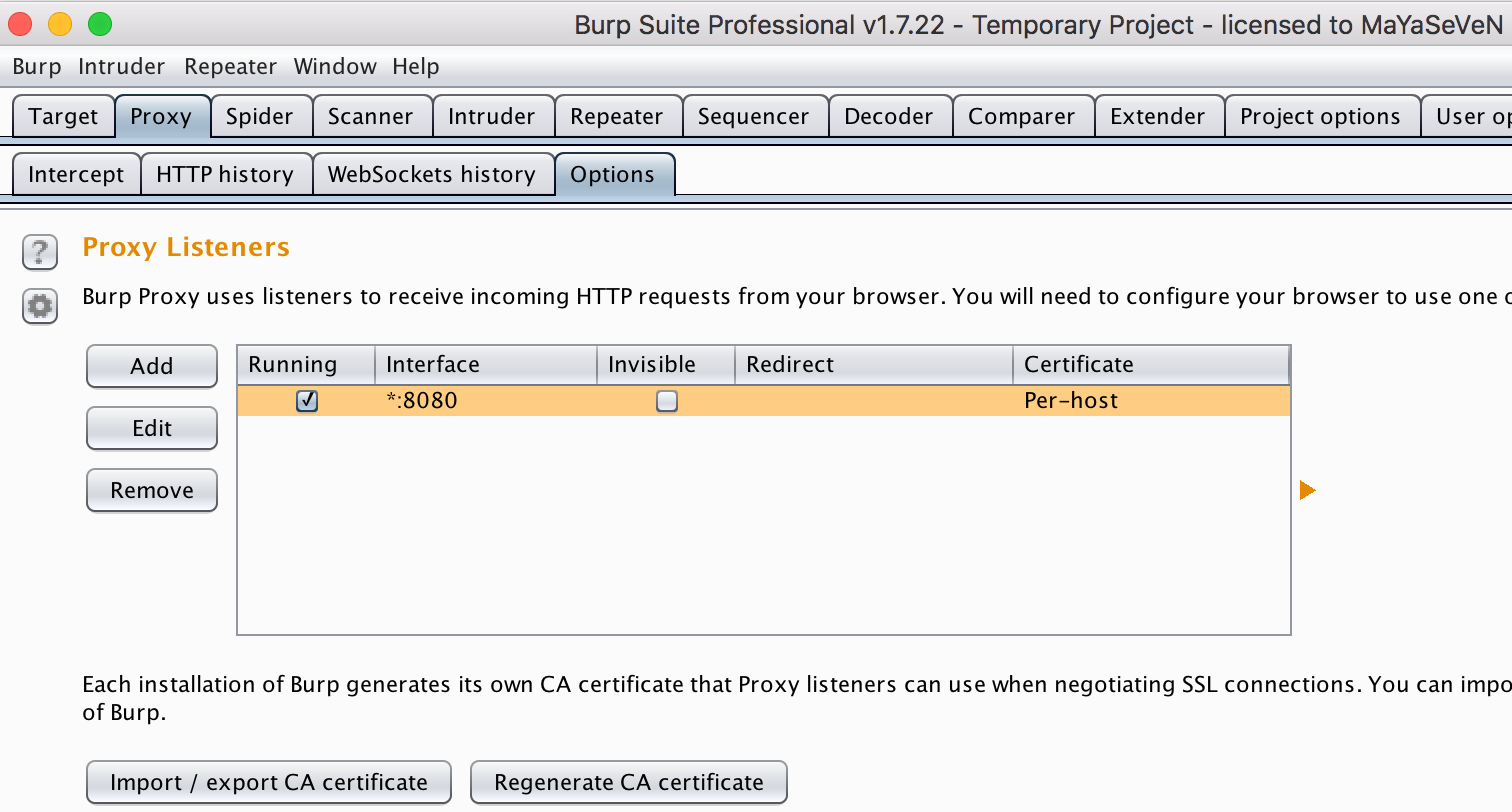

หลังจากตั้งค่าเสร็จกดโอเคจะได้ผลตามรูปล่าง

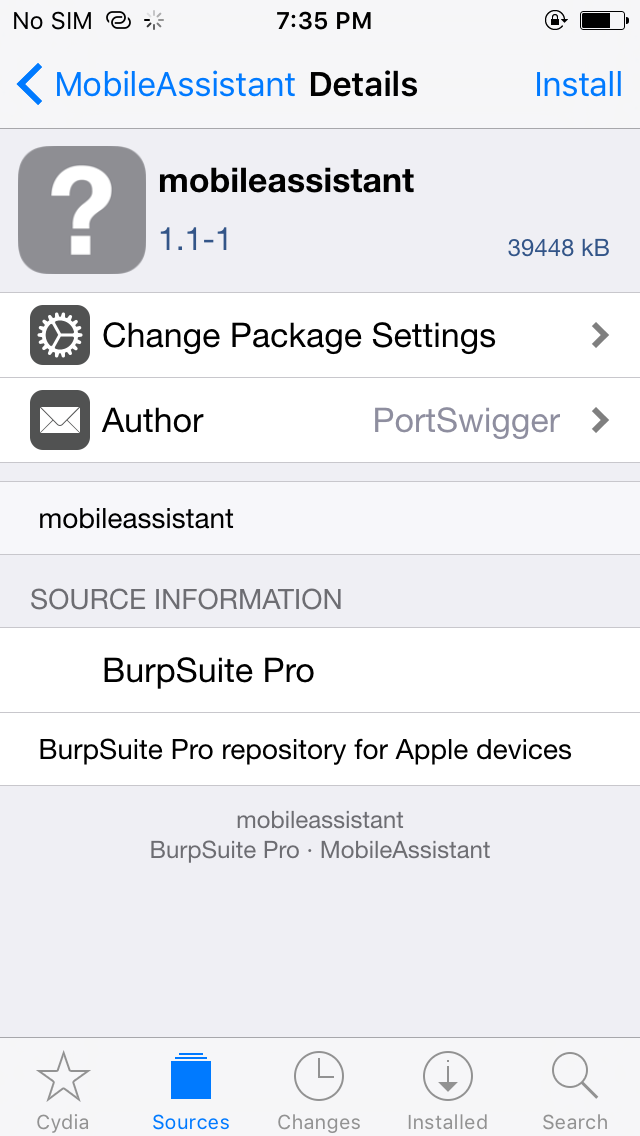

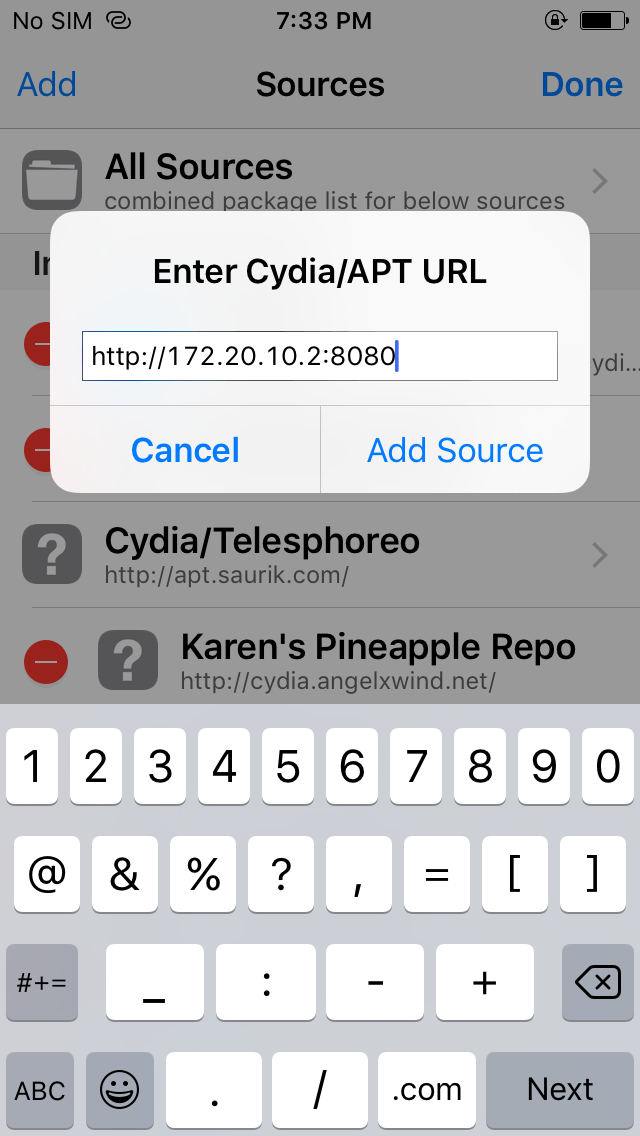

3.ทำการเพิ่ม Burp Suite repo ใน Cydia โดยใส่ IP และ Port ชี้ไปที่เครื่องที่เปิด Burp suite และกด install ตามรูป

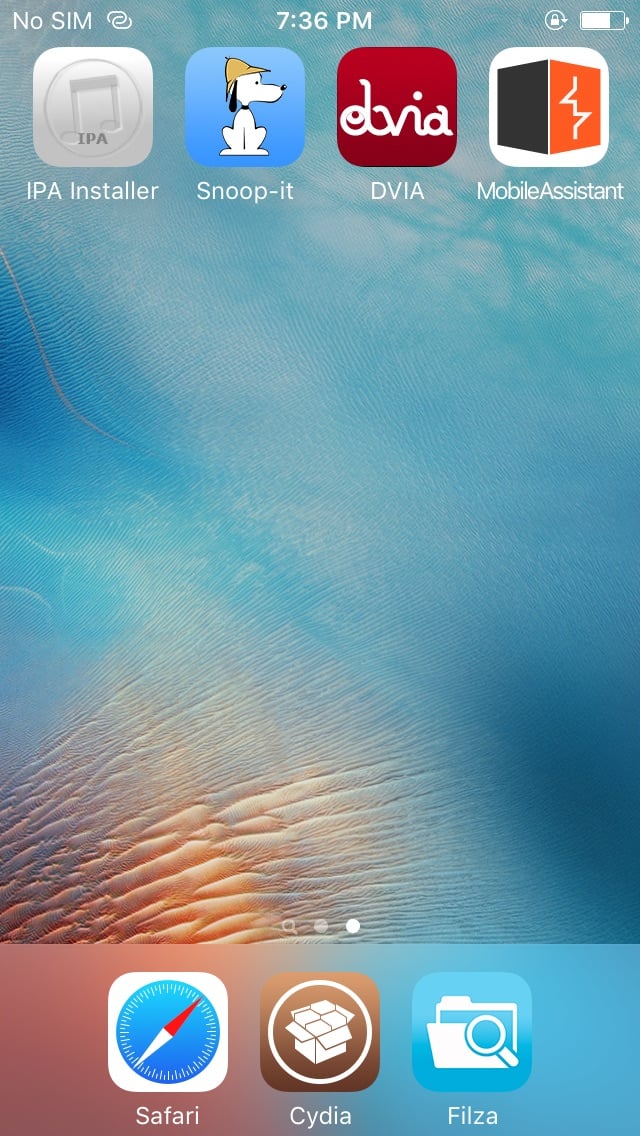

4. ถ้าไม่มีอะไรผิดพลาดหลังจาก install และกด Restart Springboard จะมี MobileAssistant ปรากฏตามรูป

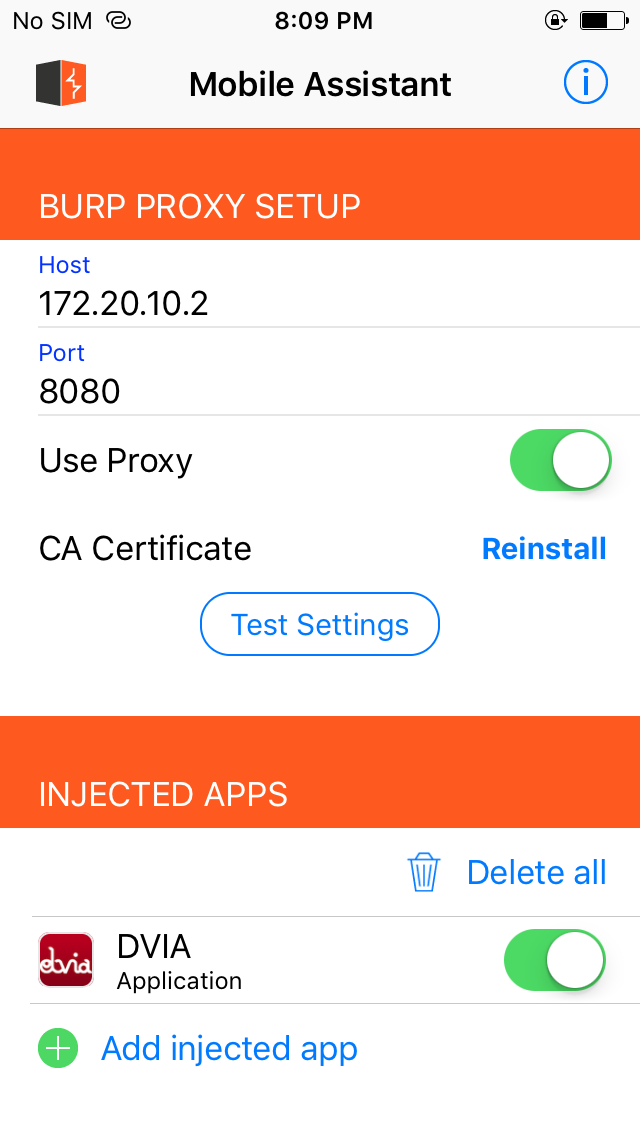

5. หลังจากเปิด MobileAssistant ขึ้นมาให้ทำการกด install CA Certificate และเปิดใช้ Use Proxy และกด Test Settings

ถ้าได้ผลลัพธ์ตามรูปด้านบนก็แสดงว่าพร้อมใช้งานแล้ว โดยแอพเหยื่อที่เราจะเอามาใช้ทดสอบคือ

Damn Vulnerable iOS Application (DVIA) http://damnvulnerableiosapp.com/

ถึงเวลามาลองดักจับข้อมูลกันแล้วว่าตัว Mobile Assistant นั้นจะสามารถดักจับข้อมูลได้ครบทั้ง 3 แบบหรือไม่

ให้เราทำการเพิ่ม DVIA เข้าไปใน injected app ตามรูปด้านล่าง

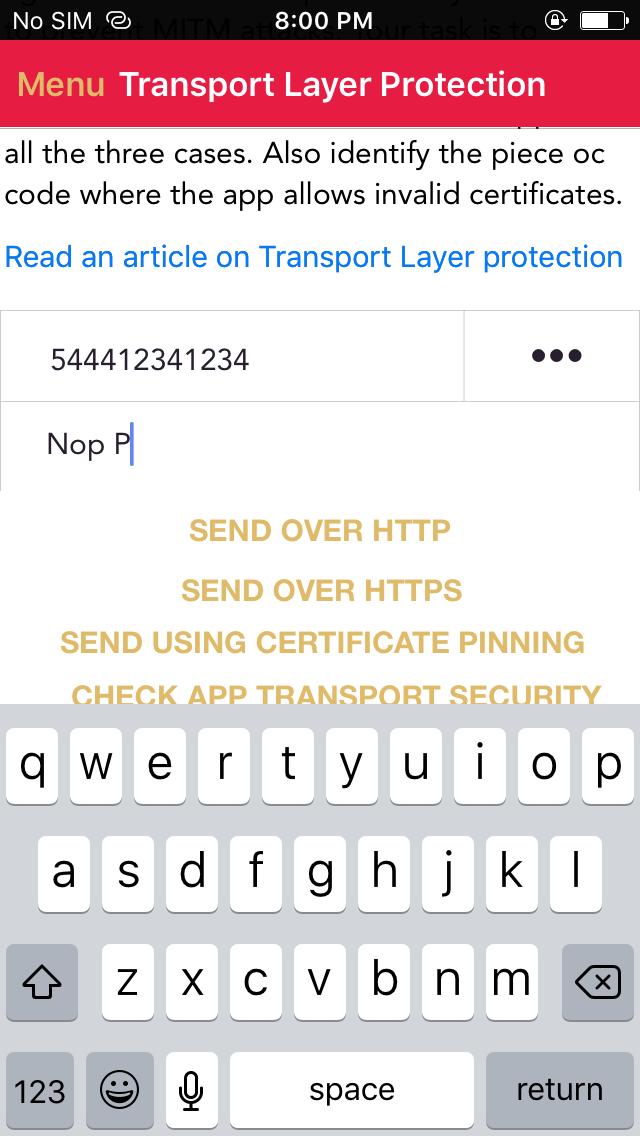

จากนั้นค่อยทำการเปิด DVIA app ขึ้นมาและทำการทดสอบในส่วน Transport Layer Protection ตามรูป

จากนั้นทำการทดสอบการส่งข้อมูลทั้ง 3 แบบคือ

1. ส่งข้อมูลด้วย HTTP

2. ส่งข้อมูลด้วย HTTPS

3. ส่งข้อมูลโดยใช้ Certificate Pinning

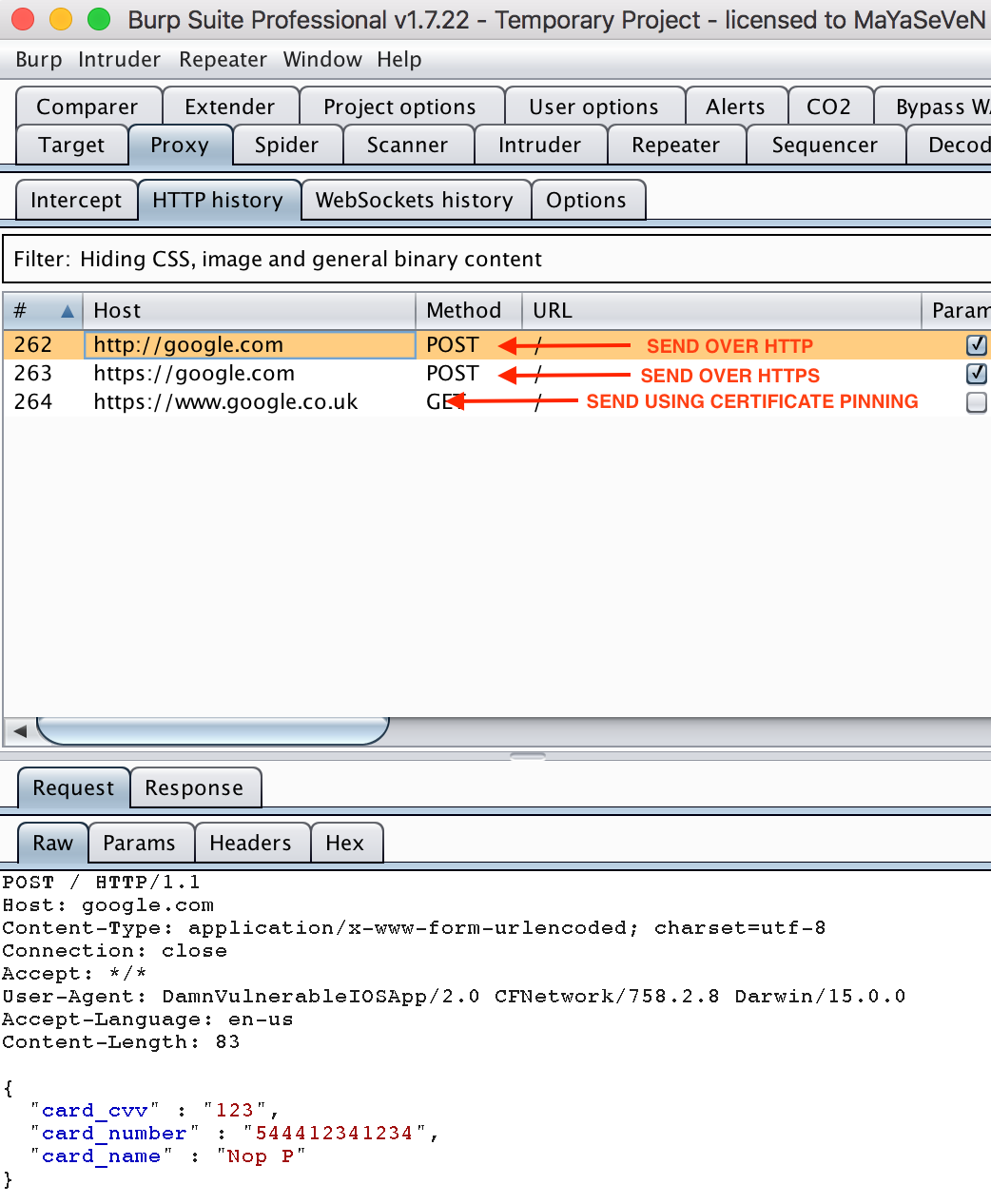

ได้ผลลัพธ์ตามรูป

สรุป Burp Suite Mobile Assistant ช่วยให้งานในการดักจับข้อมูลเพื่อนำมาวิเคราะห์หาช่องโหว่ของ mobile app มีความสะดวกสะบายมากขึ้น

สามารถดักจับข้อมูลได้ทั้งที่เป็น HTTPS หรือแม้แต่ CERTIFICATE PINNING และยังสามารถเลือก injected ดักจับข้อมูลเฉพาะ mobile app ที่ต้องการได้

ขอบคุณ dif ผู้สนับสนุนอย่างเป็นทางการสำหรับบทความนี้ครับ 😀