กลโกงปล้นเงินจากบริษัทขนาดใหญ่ในยุคดิจิทัล, Deepfake, Business Email Compromise (BEC) ความเสียหายรวม มากกว่า 1 ล้านล้านบาท

เมื่อเดือนกุมภาพันธ์ 2024 มีข่าวว่าบริษัทใน Hong Kong โดน hack หรือโดนหลอกลวงเงินไป ~900 ล้านบาท โดยใช้ Deepfake ปลอมเป็น CFO เข้าร่วมประชุม online หลอกให้พนักงานในบริษัทโอนเงินไปให้โจร เราอาจจะคิดว่ามันจะเป็นไปได้ยังไง ที่พนักงานจะไม่รู้ว่าหัวหน้าที่เราคุยเป็นตัวจริงหรือตัวปลอม ? ในบริษัทขนาดใหญ่ที่มีสำนักงานอยู่หลายประเทศ อาจจะไม่ใช่เรื่องง่าย เช่น CFO ทำงานอยู่สำนักงานที่ London ส่วนพนักงานการเงิน/บัญชีทำงานอยู่ที่ Hong Kong ทั้งสองคนนั้นอาจจะไม่เคยเจอหน้ากันจริงๆเลยด้วยซ้ำ ทำงานกันผ่าน email และ video conference กันเป็นหลัก ผมเองก็เคยทำงานในบริษัท multinational ผมยังไม่เคยเจอเพื่อนร่วมงานตัวเป็นๆ ที่อยู่สำนักงานประเทศอื่นเลย คุยกันผ่าน chat, mail, video conference เป็นหลัก หรือถ้าจะมีโอกาสได้เจอกัน ก็ปีละ 1-2 ครั้งในงานประชุมใหญ่พวก All-hands meeting เพราะฉะนั้นไม่ใช่เรื่องง่ายที่จะยืนยันได้ว่าคนที่เราคุยด้วยผ่านโลกดิจิทัลเป็นตัวจริง

MAYASEVEN ก็เคยโดนโจมตีในลักษณะนี้เหมือนกัน เลยถือโอกาสเอาเรื่องนี้มาเตือนภัย

กลโกงของโจรคือ เขารู้ข้อจำกัดข้างต้นว่ายุคนี้เราทำงานกันผ่าน chat, email, video conference เป็นหลัก พนักงานอาจจะไม่ได้สนิทกันเหมือนแต่ก่อน เลยอาศัยช่องว่างตรงนี้สวมรอยเป็นคนตำแหน่งสูงที่มีอำนาจสั่งโอนเงินได้ ที่นิยมคือ CEO, CFO เป็นต้น โดยการสวมรวมในบทความนี้ของแบ่งออกเป็น 2 แบบ คือแบบเนียนน้อย กับเนียนมาก

การสวมรอยแบบที่ 1 แบบเนียนน้อย ที่ MAYASEVEN เราโดนโจมตี

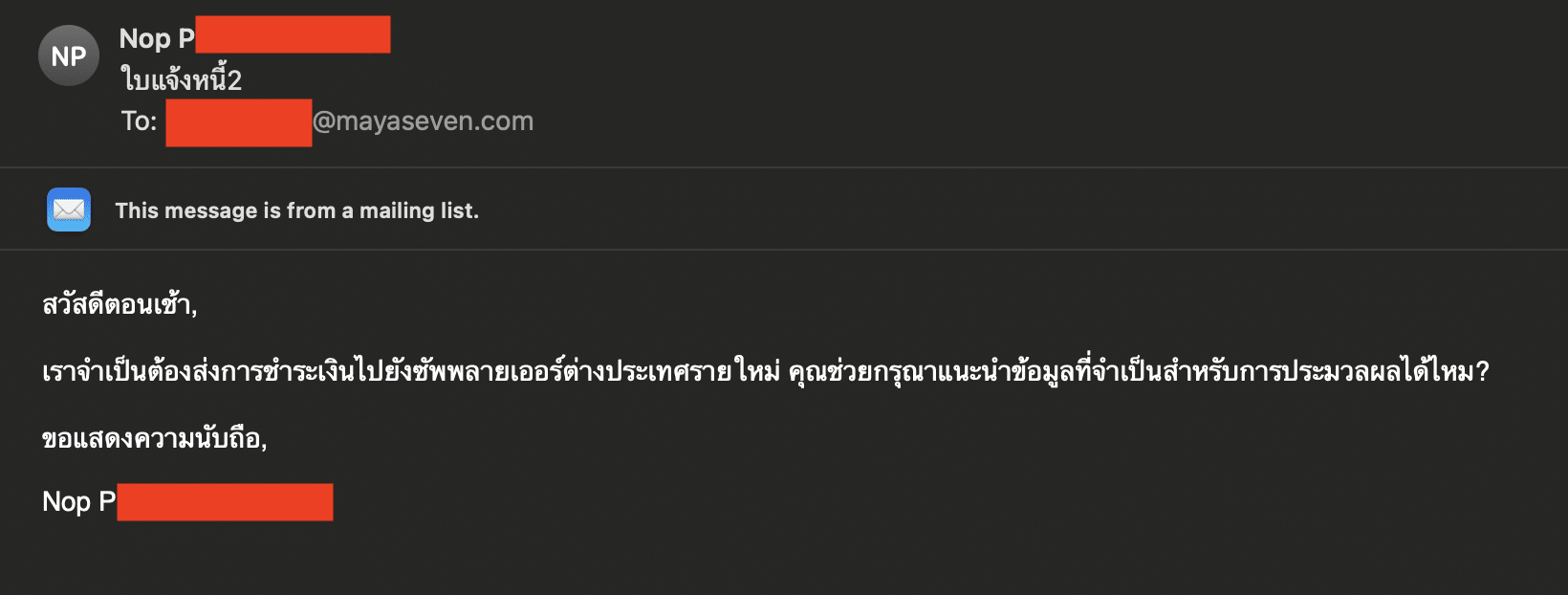

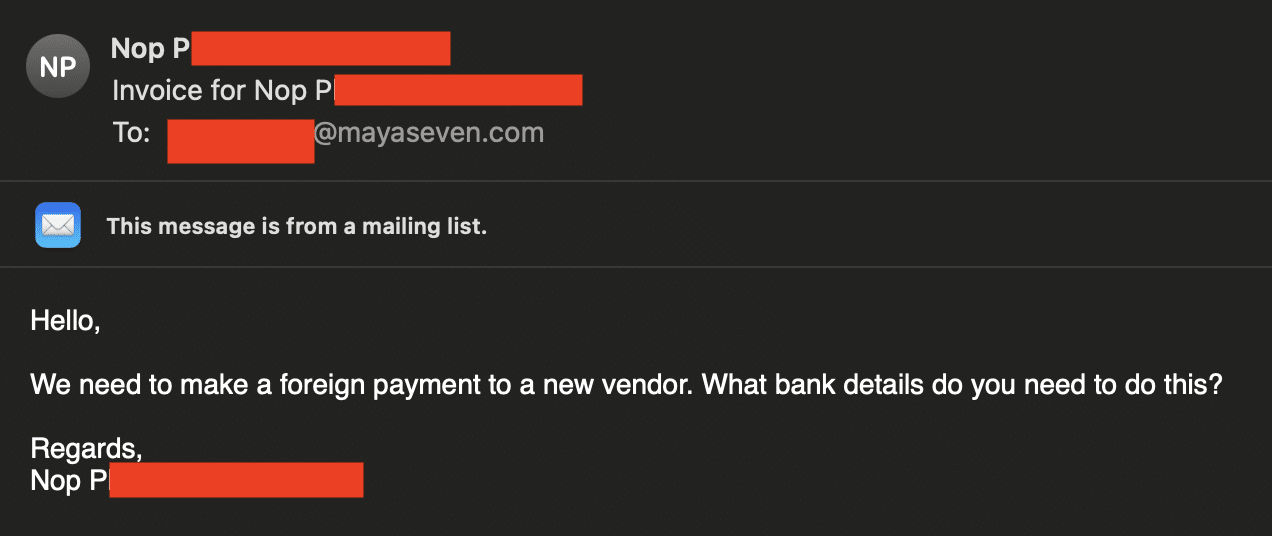

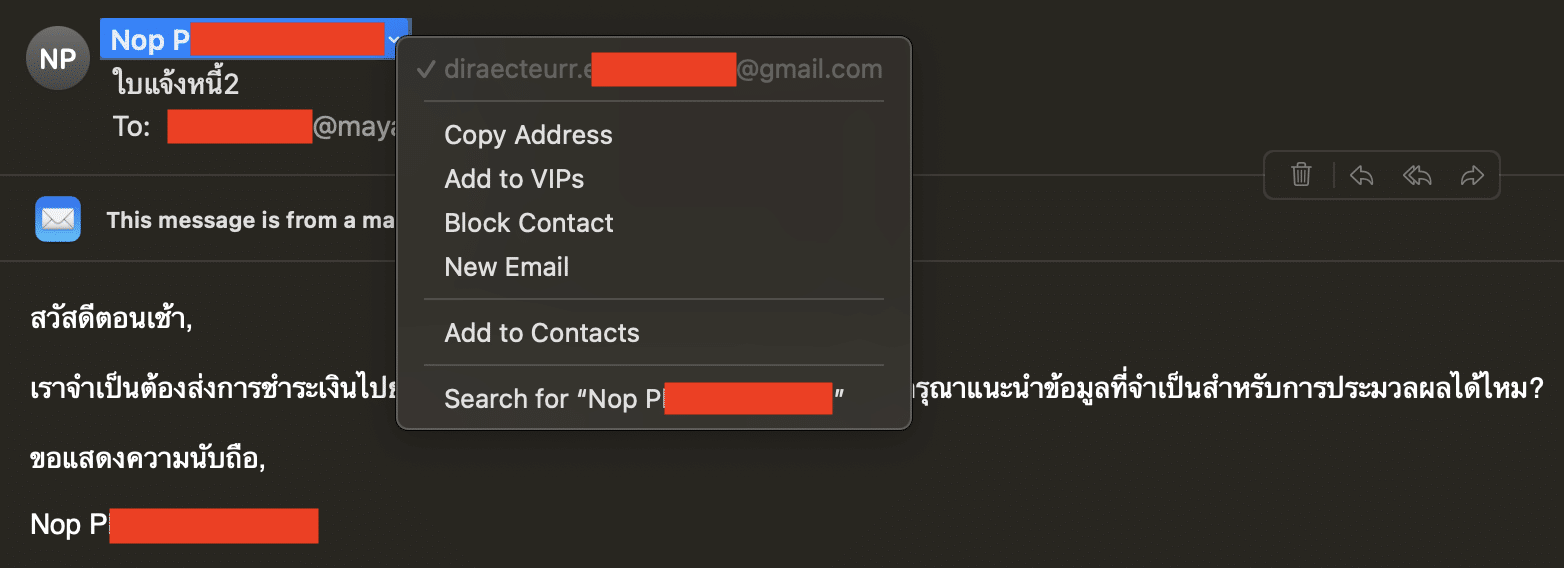

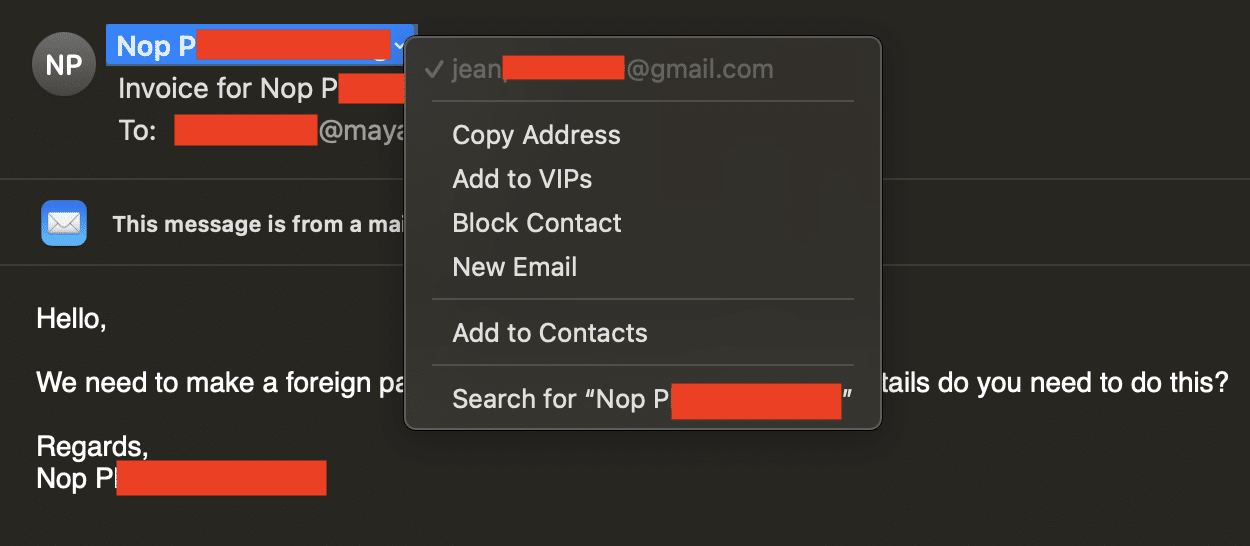

โจรส่งอีเมลไปให้ฝ่ายบัญชีและการเงินของบริษัท MAYASEVEN 2 ฉบับตามรูป โดยสวมรอยเป็น CEO ของบริษัทชื่อ Nop P. เนื้อความในอีเมล ก็ประมาณว่าต้องจ่ายเงินบิลต่างประเทศ ขอรายละเอียดวิธีการจ่ายหน่อย คาดการณ์ว่าถ้าคุยกับโจรไปเรื่อยๆ เขาก็อาจจะหลอกขอ user/password ในการโอนเงินหรือไม่ก็หลอกให้ฝ่ายการเงิน/บัญชีโอนเงินจ่ายบิลที่ไม่มีอยู่จริงนี้เลย

ดูเผินๆก็เหมือนว่าจะเนียนอยู่ ทำไมวิธีนี้ถึงเนียนน้อย เพราะโจรไม่ได้ใช้อีเมลของ CEO จริงๆส่งมา เขาแค่ใส่ชื่อ CEO เข้าไป

ถ้าเรากดดูชื่ออีเมลจริงๆที่ส่งมาจะเห็นว่าไม่ใช่อีเมลของ CEO จริงๆตามรูปด้านบน แต่ถ้าพนักงานฝ่ายบัญชี/การเงิน ไม่มีความรู้ cybersecurity awareness ไม่กดเช็คชื่ออีเมลจริงๆที่ส่งมาก็อาจจะตกเป็นเหยื่อได้

การสวมรอยแบบที่ 2 แบบเนียนมาก

การสวมรอยแบบที่ 2 คือโจรได้ hack account ของ CEO, CFO มาได้จริงๆ แล้วใช้ account ของจริงนั้น สั่งให้ฝ่ายบัญชี/การเงิน ทำธุรกรรมการเงินหรือเปิดเผยข้อมูลสำคัญ ซึ่งสร้างความเสียหายรวมจนถึงปัจจุบันมากกว่า 1 ล้านล้านบาท วิธีการนี้มีชื่ออย่างเป็นทางการคือ Business Email Compromise (BEC)

BEC เกิดขึ้นเมื่อแฮกเกอร์สามารถเจาะเข้าถึงบัญชีอีเมลของผู้บริหารระดับสูง เช่น CEO, CFO หรือผู้อำนวยการฝ่ายต่างๆ ด้วยวิธีต่างๆ เช่น การขโมยรหัสผ่าน, การใช้มัลแวร์ หรือการหลอกให้เหยื่อคลิกลิงก์เพื่อเก็บข้อมูล (Phishing) จากนั้นแฮกเกอร์จะส่งอีเมลหลอกลวงไปยังพนักงานในแผนกการเงิน ฝ่ายจัดซื้อ หรือฝ่ายอื่นๆที่เกี่ยวข้อง โดยอ้างว่าเป็นคำสั่งเร่งด่วนจากผู้บริหาร เช่น ให้โอนเงินจำนวนมากไปยังบัญชีที่ระบุ ซึ่งแท้จริงแล้วเป็นบัญชีของแฮกเกอร์นั่นเอง หรืออาจเป็นการขอข้อมูลสำคัญ เช่น ข้อมูลทางการเงิน, ข้อมูลพนักงาน เป็นต้น

ข้อความในอีเมลมักจะออกแบบมาอย่างแนบเนียน ใช้ภาษาและรูปแบบเดียวกับที่ผู้บริหารใช้จริง มีการลงนามเลียนแบบ และส่งในช่วงเวลาที่เหมาะสม เช่น ตอนพนักงานยุ่งมาก หรือนอกเวลาทำงาน ทำให้พนักงานหลงเชื่อและปฏิบัติตามได้ง่าย หากไม่ระมัดระวังให้ดี ธุรกรรมทางการเงินก็อาจเกิดขึ้นแล้ว โดยที่ไม่รู้ตัวเลยว่ากำลังถูกหลอก

จากข้อมูลของ FBI พบว่าตั้งแต่ปี 2013 ถึงกลางปี 2019 มีรายงานเหตุการณ์ BEC มากกว่า 166,000 เหตุการณ์ จาก 177 ประเทศทั่วโลก คิดเป็นมูลค่าความเสียหายรวมกว่า 26,000 ล้านเหรียญสหรัฐ หรือ ~ 1 ล้านล้านบาท องค์กรที่ตกเป็นเหยื่อส่วนใหญ่เป็นบริษัทขนาดใหญ่ มีเงินทุนหมุนเวียนมหาศาล จึงเป็นเป้าหมายในฝันของแฮกเกอร์ เช่น

- Toyota Boshoku ผู้ผลิตชิ้นส่วนรถยนต์รายใหญ่ของญี่ปุ่น สูญเงินกว่า 1300 ล้านบาท ในปี 2019 จากการหลอกให้โอนเงินค่าซื้อวัตถุดิบไปยังบัญชีของแฮกเกอร์หลายครั้ง

โดยคิดว่าเป็นคำสั่งจาก CEO และ CFO - Nikkei สื่อยักษ์ใหญ่ของญี่ปุ่น เสียเงินไปราว 1100 ล้านบาท ในปี 2019 เนื่องจากโดนหลอกให้โอนเงินค่าซื้อกิจการบริษัทในสิงคโปร์ ตามคำสั่งอีเมลปลอมจากผู้บริหาร

- FACC ผู้ผลิตชิ้นส่วนเครื่องบินของออสเตรีย ถูกแฮกเกอร์หลอกเอาเงินกว่า 2200 ล้านบาทในปี 2016 จากการปลอมเป็นผู้บริหารสั่งโอนเงินหลายงวด

- Ubiquiti Networks ผู้ผลิตอุปกรณ์เน็ตเวิร์ก โดนล้วงเอาเงินไป 1700 ล้านบาทในปี 2015

- Crelan ธนาคารเบลเยียม สูญเงินถึง 3000 ล้านบาทในปี 2016 จากการหลอกโอนเงินซื้อกิจการในลักเซมเบิร์ก

และยังมีบริษัทอื่นๆ อีกมากมายที่ตกเป็นเหยื่อ แต่ไม่ได้เปิดเผยต่อสาธารณะ เพราะเกรงจะเสียชื่อเสียงและความน่าเชื่อถือ

ที่น่ากลัวไปกว่านั้น คือ ในช่วงการระบาดของโควิด-19 ซึ่งหลายบริษัทต้องให้พนักงานทำงานที่บ้าน (Work from Home) ทำให้การสื่อสารผ่านอีเมลหนาแน่นมากขึ้น กลายเป็นโอกาสทองของแฮกเกอร์ในการส่งอีเมลหลอกลวงแบบ BEC โดยไม่สะดุดตาเหมือนแต่ก่อน ทำให้ความเสี่ยงเพิ่มสูงขึ้นกว่าเดิมมาก

สำหรับองค์กรที่ต้องการป้องกันตัวเองจากภัยคุกคามเหล่านี้

- ให้ความรู้กับพนักงานทุกระดับ โดยเฉพาะฝ่ายการเงินและฝ่ายที่เกี่ยวข้องกับกระบวนการจ่ายเงินขององค์กร ให้ทราบถึงภัย BEC และข้อสังเกตอีเมลต้องสงสัย เช่น ลิงก์ปลอม, คำผิด, คำขอแปลกๆ เป็นต้น

- กำหนดนโยบายขั้นตอนที่รัดกุมก่อนทำธุรกรรมการเงินที่มาจากการสั่งผ่านอีเมลโดยเฉพาะยอดใหญ่ เช่น ต้องมีผู้อนุมัติอย่างน้อย 2 ท่าน, ต้องมีการตรวจสอบยืนยันกลับทางโทรศัพท์หรือแชทภายในที่ปลอดภัยทุกครั้ง, การแจ้งเปลี่ยนบัญชีรับเงินต้องมีกระบวนการยืนยันเพิ่มเติม เป็นต้น

- ติดตั้งระบบรักษาความปลอดภัยอีเมลขั้นสูง เช่น อีเมลเกตเวย์ที่มี AI คอยคัดกรองและตรวจจับอีเมลฟิชชิ่งหรือมัลแวร์ต่างๆ รวมถึงฟีเจอร์ Anti-Spoofing, ฟีเจอร์ตรวจสอบลายเซ็นอีเมล (DMARC) เป็นต้น

- เปิดใช้การพิสูจน์ตัวตนแบบหลายปัจจัย (Multi-Factor Authentication) สำหรับบัญชีอีเมลและระบบงานสำคัญ เพื่อป้องกันการขโมยรหัสผ่าน

- ตรวจสอบและอัปเดตระบบป้องกันให้ทันสมัย ทั้งระบบป้องกันไวรัส, ไฟร์วอลล์ เพื่ออุดช่องโหว่ที่แฮกเกอร์อาจฉวยโอกาส

- สร้างช่องทางแจ้งเหตุอีเมลน่าสงสัย ให้พนักงานรายงานได้สะดวก เพื่อให้ทีมไอทีเข้าจัดการได้อย่างทันท่วงที ก่อนที่จะสายเกินแก้

- จัดทำแผนรับมือเหตุฉุกเฉิน (Incident Response Plan) เผื่อไว้ กรณีที่มีเหตุละเมิดข้อมูลหรือโดนโจมตีเข้าจริงๆ เพื่อให้ทุกฝ่ายที่เกี่ยวข้องรู้ว่าต้องทำอะไร ใครต้องรายงานใคร เพื่อควบคุมสถานการณ์ได้ทันท่วงทีและลดความเสียหาย

- ซื้อประกันภัยไซเบอร์ไว้รองรับความเสี่ยง เผื่อต้องสูญเสียเงินไปจริงๆ จะได้ไม่กระทบองค์กรมากนัก

ภัยคุกคามเหล่านี้มีวิวัฒนาการสูงขึ้นเรื่อยๆ เริ่มมีการใช้ AI Deepfake ร่วมในการโจมตี และจะยิ่งทวีคูณมากขึ้น ในยุคที่ทุกคนต้องพึ่งพาการสื่อสารออนไลน์ ไม่มีองค์กรไหนรอดพ้นไปได้ หากไม่ปรับตัวและเตรียมพร้อมรับมือแต่เนิ่นๆ การสร้างความตระหนักรู้ในองค์กร สร้างวัฒนธรรมการคิดก่อนคลิก รู้จักสังเกตสิ่งผิดปกติ และมีขั้นตอนควบคุมภายในที่รอบคอบรัดกุม จะช่วยเป็นภูมิคุ้มกันจาก BEC ได้เป็นอย่างดี แต่ต้องปฏิบัติอย่างสม่ำเสมอ ไม่ใช่ทำครั้งสองครั้งแล้วหยุด เพราะแฮกเกอร์ไม่เคยหยุดพัฒนาวิธีการหลอกหลวงใหม่ๆ