ปล่อยอีกหนึ่งผลงานช่องโหว่ของ facebook โดยทีม MAYASEVEN ครับ ช่องโหว่นี้ ตอนนี้ยังเป็น 0day นะครับคือ facebook ไม่แก้ไข

และ facebook ก็ไม่จ่ายเงินเหมือนเดิมครับ 555+ ถึงแม้จะเป็นหนึ่งในความเสี่ยงสูงสุด 10 อันดับแรกของ OWASP top 10 2013

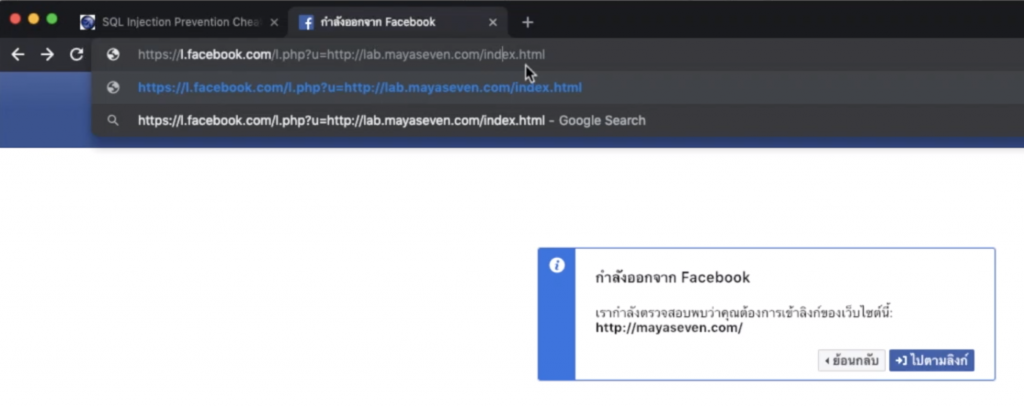

สำหรับบทความนี้ผมขอปล่อยเป็นคลิปอธิบายแล้วกันครับ โดยผมตัดคลิปมาจากคลิปที่ใช้สอนในคอร์ส แหกเว็บ Web Application Hacking and Ethical Hacker (Online) ถ้าในคลิปไม่ราบรื่นต้องขออภัยล่วงหน้าครับ ในช่วงนี้เวลาเราคลิก link อะไรใน facebook หรือใครส่ง link อะไรที่เป็นโดเมน facebook ก็ให้ระวังว่ามันอาจจะไม่ใช่เว็บจาก facebook ครับ

สำหรับคนที่งงว่าช่องโหว่นี้จะเอาไปทำอะไรได้ ? เอาที่ทันสมัยหน่อยก็

1. สำหรับหน่วยงานรัฐเอาไว้หาตัว admin page สาย dark ได้ครับ โดยส่ง link ที่เป็น facebook domain ไปที่ page แล้วก็หลอกว่าลองดูโพสนี้, รูปนี้ใน facebook บลาๆ หลอกล่อให้เขาเปิด link พอ admin เห็นมันเป็น domain ของ facebook.com ก็เปิดจากนั้นก็บูมมม redirect ไปเว็บที่รัฐ control ได้และเก็บ IP จอบอ

2. เคสคลาสสิคก็สร้างหน้า login เหมือน facebook.com แลวก็ส่ง link ไปให้เหยื่อบอกให้ลองดู โพสนี้, รูปนี้ใน facebook บลาๆ พอเหยื่อเปิด link เจอหน้า login ก็คิดว่า session หมดอายุกรอก user, password ใหม่ก็เรียบร้อย เพราะ domain มัน redirect จาก facebook.com ไปเว็บ hacker แล้ว ลองคิดย้อนกลับไปที่ผ่านมาเวลาเราเปิด link จาก facebook แล้วมันขึ้นให้ login ใหม่ เราได้เงยหน้าขึ้นไปดูไหมว่า domain มันใช่ facebook หรือเปล่า ซึ่งส่วนใหญ่ไม่ได้ดูหรอกครับเห็นหน้าตาเหมือนเว็บ facebook.com ก็กรอก user, password ให้โจรไปเรียบร้อย

วิธีป้องกันตอนนี้ก็คงต้องรอ facebook แก้ไข ถ้าเขาไม่แก้ก็ต้องมี awareness ว่าเวลาจะใส่ username, password เว็บ facebook ก็เงยหน้าขึ้นมาดูก่อนว่า domain มันใช่ของ facebook หรือเปล่าครับ ดูคลิปรายละเอียดการโจมตีด้านล่างได้เลยครับ